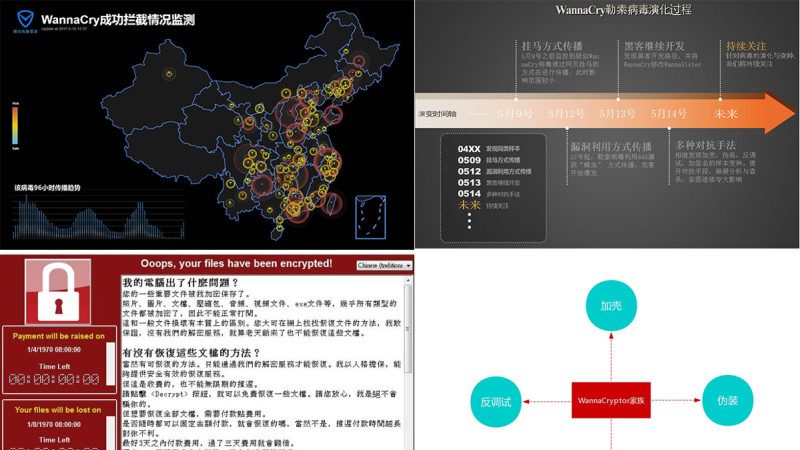

【新唐人2017年05月17日訊】5月16日,大陸一家安全反病毒實驗室表示,蔓延全球的勒索病毒已經出現了變種,從「想哭WannaCry」變成了「想妹妹(WannaSister)」。

從5月13日開始,勒索病毒WannaCry席捲全球,波及100多個國家和地區,醫療、教育、交通、石油和政府部門等多類機構被攻擊。到5月15日,已經支付了4萬美元的贖金。不過,從中毒範圍及規模來看,這個比例是非常小的。

實驗室經過初步判斷,勒索病毒WannaCry存在於網際網路是在爆發之前,目前仍然在變種。在監控到的樣本中,實驗室發現了疑似黑客的開發路徑,有的已經變為「WannaSister.exe」,從「想哭(WannaCry)」變成「想妹妹(WannaSister)」。

據報導,此次WannaCry勒索病毒席捲全球,短時間內被引爆,但其實際的破壞性並不算大,只是在與微軟漏洞結合著作惡。目前已經找到了有效的防禦方法,病毒在週一(5月15日)已經減弱了傳播。

勒索病毒的傳播方式

病毒在大規模爆發之前,可能已經通過掛馬的方式在網路中傳播。一個巴西的網站,被掛馬後可以下載到一個混淆的html文件,這個文件會去下載一個前綴為task的exe文件。此文件很可能與勒索病毒WannaCry有關。

勒索病毒WannaCry爆發的原因,是黑客更換了傳播的武器庫,利用洩漏的MS17-010漏洞,才引起大規模的爆發。有其他更具殺傷力的武器時,黑客一定會在第一時間利用。

對抗手段

5月13日,黑客的傳播方式鳥槍換成了大砲。在獲取的樣本中,出現了一個名為WannaSister的樣本,這正是病毒作者持續更新、逃避殺毒軟體查殺的對抗手段。目前掌握的信息,黑客正在想辦法讓大家從「WannaCry想哭」更新到「WannaSister想妹妹」。據稱病毒樣本至少出現了4種方式對抗殺毒,而且變種還在繼續演化。

有關專家研究分析中發現,病毒作者早在病毒爆發的當天,已經開始著手進行免殺對抗,在原有病毒的基礎上,加上了外殼對抗靜態引擎查殺。通過分析軟體OD脫殼後,WannaCry的關鍵字元串就可以看到了,包括c.wnry加密後的文件,wncry@2ol7解密壓縮包的密碼,及作者的3個比特幣地址等。

另外發現,病毒作者使用了安全行業公認的強殼VMP進行加密,很多的殺毒廠商對此無法識別。

在收集到的樣本中還發現,有一類樣本在代碼中有許多正常字元串信息,添加了許多圖片鏈接。把WannaCry病毒加密後,存放在自己的資源文件下,給分析人員造成誤導,也躲避查殺。

如果那些圖片鏈接打開,可以看到正常的圖片,用戶會誤認為沒有惡意事情出現,但病毒其實已經開始運行,啟動傀儡進程notepad來進行掩飾。隨後解密資源文件,並將其寫入到傀儡進程中,從而啟動惡意代碼。

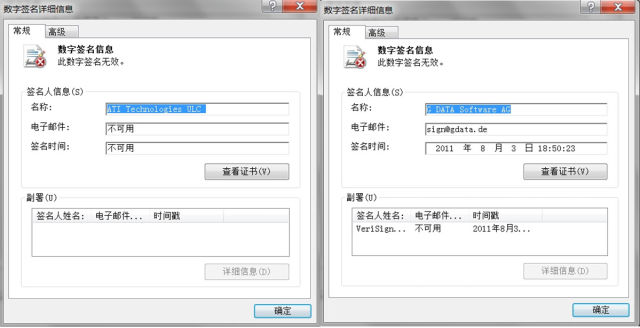

偽造簽名

5月14日,在分析樣本中發現,病毒作者對病毒文件加了數字簽名證書,以此來逃避被查殺。也許是病毒作者臨時起意,事先沒準備好,簽名證書並不是有效的。而且同一病毒文件多次簽名,甚至兩次簽名時間僅間隔9秒鐘,字元也只差一個。

病毒作者添加了數字簽名,但實驗室表示並不起作用。(網絡圖片/新唐人合成)

反調試

病毒作者在更新的樣本中,也增加了反調試手法:

1、通過人為製造SEH異常,改變程序的執行流程

2、註冊窗口Class結構體,將函數執行流程隱藏在函數回調中。

(記者李若愚報導/責任編輯:凱欣)